WIKILEAKS-A última versão do WikiLeaks expõe as ferramentas de hacking sem fio da CIA

A última versão do WikiLeaks expõe as ferramentas de hacking sem fio da CIA

Damien Mather Rede profunda

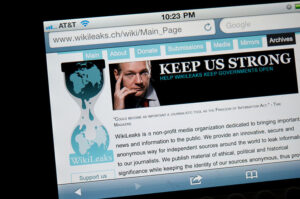

Homepage do Wikileaks.com, o controverso site famoso por fazer comunicações públicas de alto nível.

O que acontece quando uma agência de serviços secretos se envolve em hackear cidadãos comuns?

É ético? Tem alguma sanção legal?

Obviamente, não parece ser a coisa certa a fazer, mas quase ninguém sabia que tal hacking realmente estava ocorrendo até recentemente.

O WikiLeaks, o site que assumiu a si mesmo para expor as operações clandestinas que ocorrem dentro do governo federal dos Estados Unidos, lançou o mais recente em sua série de grandes volumes, revelando os segredos bem-guardados da agência de inteligência central.

Termed Vault 7 , essas exposições informam o público sobre como a agência estava executando os projetos de hacking e quais ferramentas e técnicas foram usadas no processo.

DISPOSITIVOS DE REDE SEM FIO USADOS COMO O ALVO SUAVE

O time da CIA, de acordo com WikiLeaks, estava trabalhando em um projeto de hacking chamado "Cherry Blossom", que envolveu penetrar o ponto de acesso em qualquer hub de rede sem fio que eles escolherem.

Uma instituição privada envolvida em atividades de pesquisa sem fins lucrativos foi encaminhada para ajudar a agência neste projeto e o objetivo principal era entrar e monitorar comunicações de duas vias que passavam pelos dispositivos conectados na rede.

Como mencionado, o ponto mais vulnerável em um sistema de rede sem fio é o ponto de acesso que, na maioria dos casos, é o roteador Wi-Fi.

É fácil cortar ou quebrar a senha nesses dispositivos, e o time de hackers da CIA explorou isso até o alcance.

MUITAS MARCAS DE ROTEADORES REVELARAM, MAS A INFORMAÇÃO É UM POUCO ANTIGA

A exposição volumosa da WikiLeaks inclui uma lista de nomes de diferentes marcas de roteadores - cerca de 200 deles.

No entanto, os analistas dizem que a data da informação de hacking publicada pode ser bastante antiga, muitas das marcas de roteadores podem não existir.

Algumas das marcas de roteadores proeminentes incluem D-Link, Linksys e 3Com.

A reação aos vazamentos de alguns especialistas é que é bem possível que essas empresas já tenham conectado algumas dessas vulnerabilidades no período intermediário até agora, e possivelmente, os dispositivos de hoje talvez não sejam tão fáceis de penetrar na equipe de hackers.

No entanto, também é possível que a agência tenha avançado e desenvolvido outros firmware ou ferramentas de invasão para entrar em dispositivos de rede sem fio e continuar seu trabalho de espionagem.

NÃO É POSSÍVEL LOCALIZAR O HACK

Cherry Blossom team hackeando sua rede, você não terá como saber que suas comunicações estão sendo pirateadas

Se você estiver usando um roteador para se conectar à web e se a equipe Cherry Blossom da CIA estiver pirateando sua rede, você não terá como saber se suas comunicações estão sendo monitoradas.

Uma das razões é que não há acesso físico feito.

WikiLeaks explicou que a forma como o hacking foi realizado pela CIA foi substituir o firmware do dispositivo por seus próprios sistemas, e isso acaba convertendo seu roteador para o que é chamado de "flytrap".

Nessa situação, a equipe de hacking tem controle total e acesso a tudo o que está passando por este flytrap.

TOMATE E SURFSIDE

A informação vazada no WikiLeaks também traz alguns detalhes interessantes sobre os estilos empregados pela CIA enquanto fazia esse hacking.

Uma dessas áreas é o uso de técnicas com palavras-chave como Tomato e Surfside.

Tomato está sendo descrito como a ferramenta usada para direcionar roteadores vulneráveis e para adquirir suas senhas.

Se alguns roteadores forem difíceis de acessar, a agência e sua equipe de pesquisa voltarão a trabalhar na tabela de hacking e levantarão a chave corrigida para obter acesso.

Aliás, alguns dos sites dedicados que levaram essas revelações WikiLeaks mencionam que tentaram entrar em contato com os fabricantes de roteadores, como o D-Link, mas as empresas não responderam às suas consultas.

Este conjunto de dados não tem informações muito detalhadas sobre como a ferramenta Surfside funciona para a agência neste processo de hacking.

MAIS MALWARES USADOS

A enorme quantidade de informações publicadas pelo WikiLeaks sobre as atividades da CIA se deparam com milhares de páginas, e é revelado que o que foi discutido aqui nas ferramentas de hacking e no firmware é apenas a ponta do iceberg.

A agência é um mestre passado neste jogo de hacking e já desenvolveu muitos desses malwares para usar em espionagem em praticamente qualquer indivíduo ou qualquer organização não só nos EUA, mas em qualquer lugar do mundo.

Comentários

Postar um comentário

TODOS OS COMENTÁRIOS SÃO BEM VINDOS.MAS SÃO DE INTEIRA RESPONSABILIDADE DE QUEM OS ESCREVE!